LA PROTECCIÓN DE INFRAESTRUCTURAS CRÍTICAS EN ESPAÑA

¿Qué es y cómo identificar una Infraestructura Crítica? Este concepto se utiliza en España con la puesta en vigor de la Ley 8/2011 por la que se establecen medidas para la protección de las infraestructuras críticas [1], conocida como Ley PIC, donde se establecen las definiciones que aquí resumimos:

- Servicio Esencial: el servicio necesario para el mantenimiento de las funciones sociales básicas, la salud, la seguridad, el bienestar social y económico de los ciudadanos, o el eficaz funcionamiento de las Instituciones del Estado y las Administraciones Públicas.

- Infraestructura Crítica: las infraestructuras que dan soporte a Servicios Esenciales y cuyo funcionamiento es indispensable y no permite soluciones alternativas.

- Operador Crítico: las entidades u organismos responsables de las inversiones o del funcionamiento diario de una infraestructura crítica.

Dicha ley, más tarde complementada por un Real Decreto, contempla 12 sectores y subsectores a los que puede pertenecer un operador crítico:

- Administración

- Espacio

- Industria Nuclear

- Industria química

- Instalaciones de investigación

- Agua

- Energía

- Salud

- Tecnologías de la Información y las Comunicaciones (TIC)

- Transporte

- Alimentación

- Sistema financiero y tributario

Se crea, además, el Centro Nacional para la Protección de Infraestructuras y Ciberseguridad (CNPIC) como órgano de asistencia al Secretario de Estado de Seguridad. El CNPIC se encarga desde entonces de velar por las actividades realizadas en el marco de las Infraestructuras Críticas en España.

Convergencia con la Directiva NIS

Por su parte, el Parlamento Europeo aprobó en 2016 la directiva NIS, traspuesta en España en septiembre de 2018 mediante Real Decreto-Ley [2], que busca implementar medidas destinadas a garantizar un elevado nivel común de seguridad de las redes y sistemas de información en la Unión Europea. Esta directiva considera las siguientes dos figuras:

- Operador de Servicio Esencial, que cumple con alguno de los siguientes 3 criterios:

- Sustenta un servicio que es esencial para el mantenimiento de actividades económicas y/o sociales críticas;

- La provisión de dicho servicio depende de Redes y Sistemas de Información;

- Un incidente que afecte a dichos sistemas tendría efectos disruptivos significativos en la provisión del servicio.

Y a su vez pertenecen a alguno de los siguientes sectores:

- Energía

- Transporte

- Salud

- Sistema financiero

- Agua

- Infraestructuras Digitales

- Proveedor de Servicios Digitales, siendo un servicio digital alguno de los siguientes 3 casos:

- Mercado en línea.

- Motor de búsqueda en línea.

- Servicios de computación en nube.

Tras esta entrada en escena, se ha realizado un esfuerzo de parte del CNPIC para evitar duplicidades de normas, al mismo tiempo que se moderniza y robustece el sistema de protección de infraestructura crítica.

De hecho, el concepto de operador de servicios esenciales coincide con el término Infraestructuras Críticas TIC (CII en inglés) identificado previamente por parte del CNPIC, cuando se habla de servicios dependientes de redes y sistemas de información.

La comisión PIC identificó recientemente, como indicó Fernando Sánchez en las jornadas CCN-STIC del pasado diciembre [3], 71 servicios esenciales sobre los que aplica la directiva NIS y que se notificaron a la Comisión Europea.

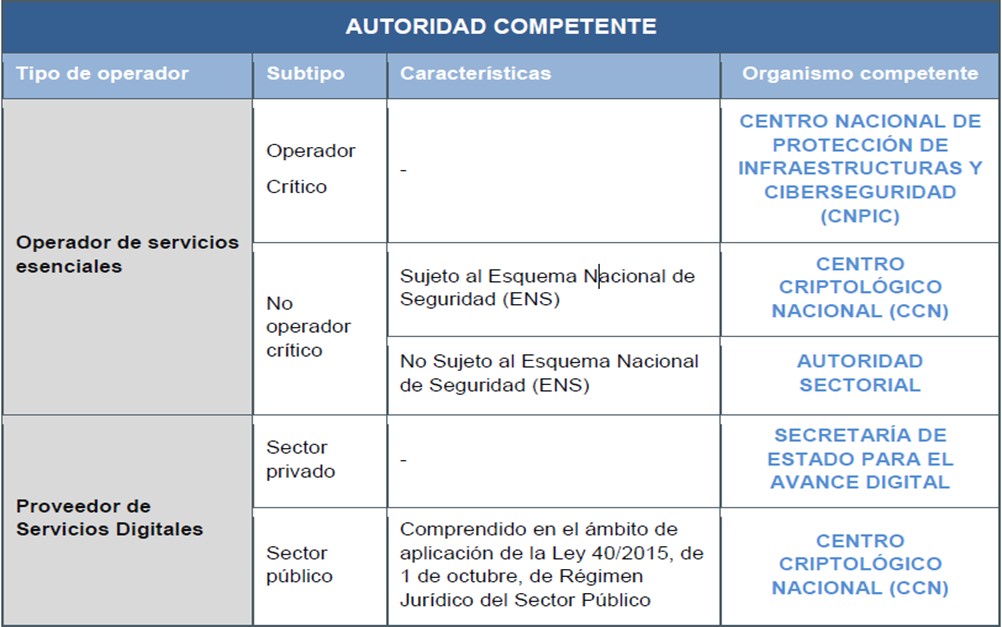

Además, si en algo incide la directiva NIS es en la obligatoriedad de la notificación de ciberincidentes por parte de los actores mencionados, cuya responsabilidad de conducción operativa nacional de respuesta corresponde a los CSIRT de referencia. A su vez, las Autoridades Competentes de cada sector implicado en la norma tendrán las funciones de supervisión, vigilancia y sanción.

Recientemente el CCN, INCIBE y el CNPIC a publicado a este respecto una Guía Nacional de notificación y gestión de ciberincidentes [4], cuyo esquema de las 2 anteriores figuras, basado en un Sistema de Ventanilla Única, se resume aquí:

Autoridades Competentes

CSIRT de Referencia

Aunque la directiva NIS define un régimen sancionador que se debe tener en cuenta, lo verdaderamente esencial es la voluntad de compartir información entre los diferentes actores, de forma que se pueda crear un espacio de confianza mutua en el que la experiencia conjunta redunde en una mejora de la seguridad.

En el momento de la redacción de este artículo, en España se ha publicado la trasposición de la directiva [2], si bien está pendiente un desarrollo reglamentario adicional que determine las medidas concretas a implementar.

Cumplimiento de la Ley PIC por parte de un Operador Crítico

En el caso de tener la responsabilidad de ser un Operador Crítico y por tanto cumplir con la LPIC, debe realizarse un Análisis de Riesgos para su posterior presentación ante el CNPIC como parte del Plan de Seguridad del Operador, el cual define la política general del operador para garantizar la seguridad integral del conjunto de instalaciones o sistemas de su propiedad o gestión.

La experiencia en este tipo de proyectos nos hace recomendar que el análisis de riesgos se aborde con la suficiente preparación y reflexión, y siguiendo una metodología y herramientas reconocidas. En este punto destacan las recomendaciones de ENISA [5] (el organismo europeo equivalente al CNPIC español) donde se han realizado estudios sobre los diferentes sectores en los que actúan los operadores críticos, y que constituyen una fuente de referencia actualizada.

El objetivo del ejercicio no es exclusivamente la elaboración de documentación sino la toma de conciencia de la labor y responsabilidades de la organización, así como de los riesgos a los que se ve expuesta y la estrategia a la hora de abordarlos.

Además, la implicación de los responsables de las diferentes áreas de la organización (no sólo de un Responsable de Seguridad) que aporten su conocimiento de cada una de las actividades es vital. Como también lo es el apoyo de la gerencia o dirección en la ejecución del proyecto.

Para ayudar a cumplir este compromiso a distintas organizaciones, en Govertis nos apoyamos en la herramienta SandaS GRC de ElevenPaths (Telefónica), que aporta una representación visual de los modelados de activos y dependencias, tanto de naturaleza lógica como infraestructuras e instalaciones, así como una interfaz que conduce a través de las distintas fases de un Análisis de Riesgos alineándose con las indicaciones de la norma ISO 31000.

GRC está adaptada al marco técnico de amenazas definido por el CNPIC, con la posibilidad de hacer uso de elementos de Control Industrial, también muy necesarios para ciertos tipos de Infraestructuras Críticas.

Security GRC Consultant en @govertis

Fuentes:

[1] Ley 8/2011 por la que se establecen medidas para la protección de las infraestructuras críticas, https://www.boe.es/buscar/pdf/2011/BOE-A-2011-7630-consolidado.pdf[2] Trasposición de la Directiva NIS, https://www.boe.es/diario_boe/txt.php?id=BOE-A-2018-12257[3] Ponencia “Convergencia de la normativa NIS con la PIC” por Fernando Sánchez (CNPIC) en las XII Jornadas STIC CCN-CERT, 12 de diciembre de 2018. [4] Guía Nacional de notificación y gestión de ciberincidentes, http://www.interior.gob.es/documents/10180/9814700/Gu%C3%ADa+Nacional+de+notificaci%C3%B3n+y+gesti%C3%B3n+de+ciberincidentes/f01d9ed6-2e14-4fb0-b585-9b0df20f2906[5] Europe Union Agency for Network and Information Security https://www.enisa.europa.eu/

Expertos en Ciberseguridad, Privacidad, IT GRC y Cumplimiento Normativo unificando la perspectiva Legal y Tecnológica.