PARTE 3 … CONTINUACIÓN… CÓMO REALIZAR UNA EVALUACIÓN DE IMPACTO EN EL MARCO DEL REGLAMENTO GENERAL DE PROTECCIÓN DE DATOS DE LA UNIÓN EUROPEA

@eduardchaveli Socio General Manager de @govertis

- EVALUACIÓN. DETERMINACIÓN DEL RIESGO ACEPTABLE DESEADO ¿CUAL ES EL UMBRAL DE RIESGO ACEPTABLE DESEADO?

En las anteriores entregas de esta serie identificamos el objeto de la Evaluación de Impacto en Protección de Datos (EIPD), vimos como prepararla y planificarla y empezamos a hablar de gestión de riesgos. Empezamos con la fase de Apreciación del riesgo y abordamos la Identificación y Análisis. Corresponde ahora abordar la evaluación y el tratamiento de los riesgos.

Empezamos por tanto analizando la evaluación de riesgos y cabe preguntarse ya inicialmente la siguiente cuestión: ¿se pueden aceptar riesgos en protección de datos?

La respuesta es SI. Aunque a veces nos pueda “repeler” tener que aceptar riesgos en una materia de cumplimiento legal como es la protección de datos es imposible que “todo esté controlado” y tendremos que aceptar que hay riesgos que hay que asumir.

Pongamos varios ejemplos evidentes:

- Puedo haber llevado a cabo formación pero es imposible controlar que todo el personal haga todo lo que debe de hacer y no haya ningún incumplimiento derivado de errores del personal.

- Podemos haber redactado las cláusulas y los contratos, pero ¿quien dice que no es posible que se haya dejado de incorporar alguna cláusula o que no se haya suscrito algún contrato?

Podríamos poner muchos más.

Ahora bien, debemos establecer un umbral de riesgo aceptable. Y en mi opinión lo que si parece claro es que en materia de protección de datos (al igual que en otras materia de obligatorias) se trataría de no aceptar riesgos altos (ni muy altos).

El establecimiento y asunción del nivel de riesgo aceptable es algo importante, y creo que debe de ser formalmente adoptado y documentado.

Hay una “excepción” en el proceso habitual de evaluación de los riesgos: son los “famosos” cisnes negros. Esta teoría tiene su origen en el libro “El Cisne Negro” del profesor Nassim Nicholas Taleb. Un cisne negro es un hecho improbable, impredecible y de consecuencias imprevisibles. Asimismo, todas las explicaciones que se puedan ofrecer a posteriori no tienen en cuenta el azar y sólo buscan encajar lo imprevisible en un modelo perfecto.

El cisne negro aplicado a la gestión de riesgos no ha sido muy bien tratado, es verdad que es complejo y de difícil solución. A mi entender la mejor forma de tratarlo, en estos marcos, y alineada con lo que comentaba anteriormente, sería elevar por defecto el nivel de riesgo.

- TRATAMIENTO DE LOS RIESGOS

9.1. ¿QUÉ PUEDO HACER CON LOS RIESGOS EN TEORÍA?

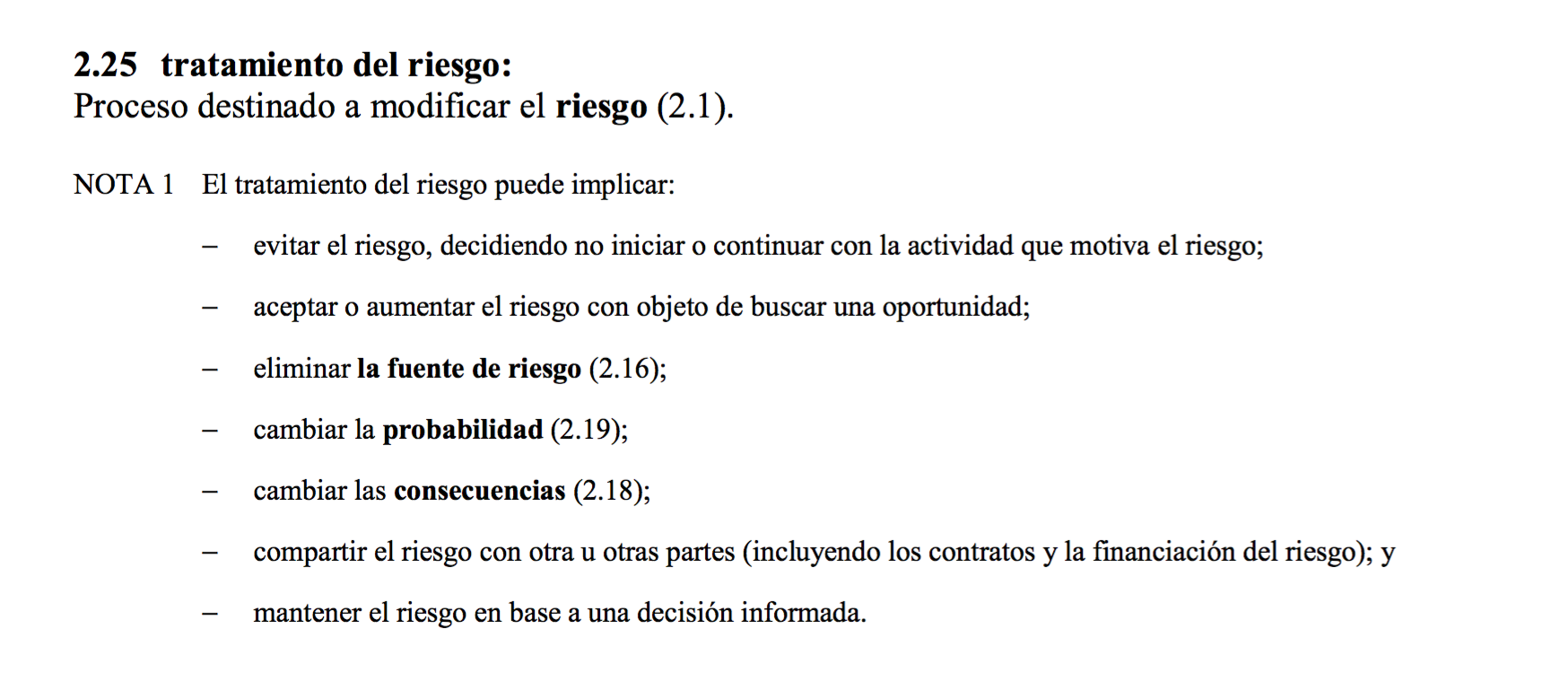

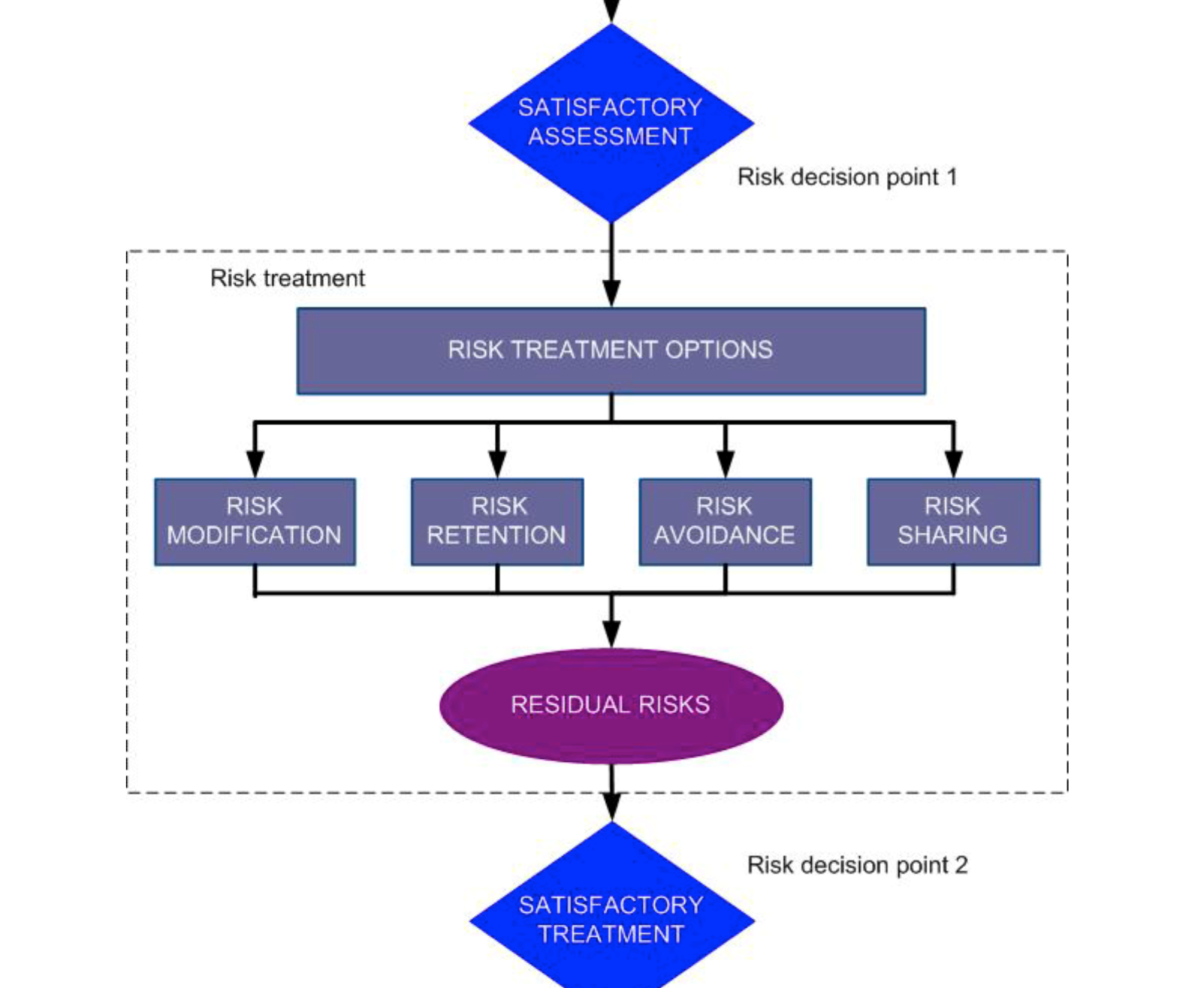

Una vez evaluados los riesgos han de tratarse. Según la ISO 31000:2009 (Gestión del Riesgo. Principios y Directrices) hay 7 posibilidades o acciones a realizar en relación con el riesgo:

Y esas 7 opciones han sido agrupadas en estándares posteriores (por ejemplo la ISO/IEC 27005:2011 y otros) en las siguientes 4:

9.2. ¿QUÉ PUEDO HACER CON LOS RIESGOS EN PROTECCIÓN DE DATOS?

La AEPD en su guía sólo contempla potencialmente 3 posibilidades y dice textualmente:

- Ignorar el riesgo: Dejar las cosas como están. Deberán justificarse los motivos documentalmente.

- Mitigar el riesgo: Rediseño del elemento que lo provoca, para que se reduzca a niveles aceptables.

- Evitar o eliminar el riesgo: Anulando, excluyendo o sustituyendo el elemento o funcionalidad del diseño. No siempre es posible, ya que puede provocar una pérdida esencial de funcionalidad.

Y también, según la GUÍA de AEPD, ante un incumplimiento legal, la única opción aceptable es evitarlo o eliminarlo.

Pero, sinceramente, ello no puede ser así: Obviamente debe de existir la opción de mitigarlo.

Ello nos lleva a una gran reflexión en este punto: ¿Sigo las recomendaciones de la AEPD, estándares internacionales o un mix?

Por un lado no podemos desconocer que las autoridades en protección de datos son autoridades y hemos de seguir sus dictados; pero, si ello es así en lo sustantivo, creo que en la metodología los estándares internacionales no pueden dejar de reconocerse.

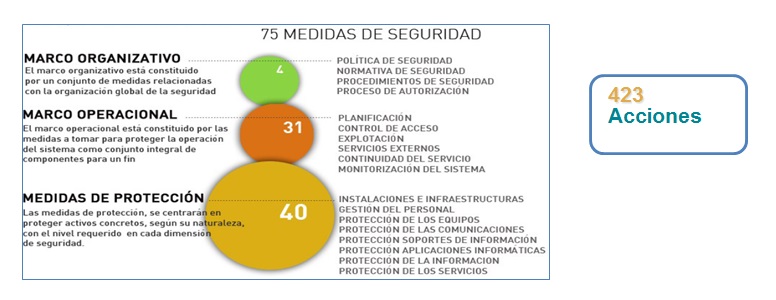

9.3. ¿CÓMO BAJO EL RIESGO ( PROBABILIDAD x IMPACTO)?

Si hemos definido un riesgo inicial de lo que se trata es de bajar el riesgo hasta un umbral aceptable. Para ello jugaremos con las dos variables: probabilidad e impacto.

En temas técnicos cómo bajar y qué se baja está más claro:

Por ejemplo, si analizamos sendos supuestos en el marco del ENS:

Ejemplo 1:

Activo: servidor

Amenaza: interrupción de alimentación.

Dimensión afectada: disponibilidad

Salvaguarda: poner un SAI.

¿Afectará a probabilidad o a impacto?: Afectará a la probabilidad, ya que evitará que el servidor se quede sin luz.

Ejemplo 2:

Activo: Información sensible

Amenaza: acceso no autorizado a la información.

Dimensión afectada: confidencialidad.

Salvaguarda: cifrar la información.

¿ Afectará a probabilidad o a impacto? Afectará al impacto, ya que no reduce la cantidad de veces que se provoque la incidencia, sino que quien acceda, no la pueda interpretar.

En protección de datos, en la parte de medidas de seguridad, es más fácil de aplicar este “esquema”, pero en el resto de obligaciones es más complicado realizar correctamente este ejercicio.

9.4. DEFINIMOS CATÁLOGO DE CONTROLES

Una cosa son los controles (medidas) y otra las tareas (acciones) aunque a veces se puedan asemejar.

Por ejemplo, acudiendo de nuevo al ejemplo del ENS:

Ahora veámoslo con un ejemplo aplicado al RGPDUE:

| FUENTE DE REQUISITOS: RGPD-UEG REQUISITO: Art. 5.1.d RGPDUE Los datos personales serán exactos y, si fuera necesario, actualizados; se adoptarán todas las medidas razonables para que se supriman o rectifiquen sin dilación los datos personales que sean inexactos con respecto a los fines para los que se tratan (“exactitud”) ESCENARIOS DE RIESGO DERIVADOS: R.UEG.5.1.d.1 Datos personales inexactos o no actualizados CONTROLES C.UEG.5.1.d.1 Se adoptarán todas las medidas razonables para que se supriman o rectifiquen sin dilación los datos personales que sean inexactos con respecto a los fines para los que se tratan (“exactitud”) TAREAS/ACCIONES A.UEG.5.1.d.01 Establecer un procedimiento de detección de datos personales inexactos A.UEG.5.1.d.02 Establecer un procedimiento de rectificación de datos personales incompletos o inexactos A.UEG.5.1.d.03 Establecer un procedimiento de supresión de datos personales incompletos o inexactos |

9.5. EMISIÓN DE INFORME

En principio el contenido mínimo lo dispone el art. 35.7 RGPDUE:

“La evaluación deberá incluir como mínimo: a) una descripción sistemática de las operaciones de tratamiento previstas y de los fines del tratamiento, inclusive, cuando proceda, el interés legítimo perseguido por el responsable del tratamiento; b) una evaluación de la necesidad y la proporcionalidad de las operaciones de tratamiento con respecto a su finalidad; c) una evaluación de los riesgos para los derechos y libertades de los interesados a que se refiere el apartado 1, y d) las medidas previstas para afrontar los riesgos, incluidas garantías, medidas de seguridad y mecanismos que garanticen la protección de datos personales, y a demostrar la conformidad con el presente Reglamento, teniendo en cuenta los derechos e intereses legítimos de los interesados y de otras personas afectadas”.

También la Guía de la AEPD propone un contenido al que he hecho algún pequeño matiz y podría quedar del siguiente modo:

[1] Identificación del proyectoI. Descripción

II. Responsable(s) del proyecto y datos de contacto

III. Fecha del informe

IV. Versión del informe

[2] Resumen ejecutivoI. Descripción sucinta del proyecto

II. Principales riesgos identificados

III. Resumen de las medidas más importantes de mitigación propuestas

[3] Análisis de necesidad y de la proporcionalidad de la EvaluaciónI. Resultado del análisis y motivación de la necesidad de su realización

[4] Descripción detallada del proyectoI. Metodología utilizada

II. Información relevante sobre el mismo

III. Descripción de los flujos de datos personales

[5] Resultado del proceso de consultasI. Identificación de las partes interesadas (internas y externas) o a las que afecta el proyecto

II. Contribuciones de las partes consultadas (se pueden incluir como anexos al informe)

[6] Identificación y gestión de riesgosI. Identificación de riesgos, impacto, probabilidad y decisión adoptada y medidas propuestas.

[7] Análisis de cumplimiento normativoI. Resumen general de cumplimiento

8] Conclusiones

I. Análisis final

II. Recomendaciones del equipo responsable de la EIPD

III. Medidas técnicas que deben adoptarse en el diseño del proyecto para eliminar o evitar, mitigar, transferir o aceptar los riesgos para la privacidad

IV. Medidas organizativas que deben adoptarse en el diseño del proyecto para eliminar o evitar, mitigar, transferir o aceptar los riesgos para la privacidad

- CONCLUSIONES/OPCIONES

Una vez realizado todo lo anterior las posibles conclusiones/opciones serían las siguientes, en relación con el riesgo final:

A.RIESGO ELEVADO

Que el mismo entraña un riesgo elevado y no seré capaz de rebajarlo a un nivel aceptable:

En este caso parece claro que la consecuencia única posible es realizar una consulta ante la AEPD.

No parece posible proceder a su tratamiento asumiendo el riesgo elevado.

En relación con la CONSULTA PREVIA dispone el artículo 36 RGPDUE:

“1. El responsable consultará a la autoridad de control antes de proceder al tratamiento cuando una evaluación de impacto relativa a la protección de los datos en virtud del artículo 35 muestre que el tratamiento entrañaría un alto riesgo si el responsable no toma medidas para mitigarlo.”

Asimismo también establece el plazo de la AEPD para “asesorar por escrito al responsable, y en su caso al encargado, y podrá utilizar cualquiera de sus poderes mencionados en el artículo 58 y la información a aportar por el responsable”.

B. RIESGO ACEPTABLE FINAL

Entender que seré capaz de rebajar el nivel de riesgo del tratamiento a un nivel aceptable y que no entrañe un nivel de riesgo elevado.

Una de las cuestione que se plantean aquí es la siguiente:¿Hay que publicarlo? Según la guía de la AEPD si, por ejemplo en la web. Aunque dice que puede ser completa o parcial (por ejemplo puede haber restricciones legales, comerciales o de seguridad).

El RGPDUE no dice nada en este sentido y sinceramente auguro que las publicaciones no serán muy numerosas.

Una vez realizado todo lo anterior, entonces: ¿Ya está todo?

No, precisamente ahora tendremos que ejecutar las tareas para cumplir los controles y rebajar el riesgo inicial al riesgo residual esperado

- REVISIÓN

Finalmente el artículo 35.11 RGPDUE dispone:

“11. En caso necesario, el responsable examinará si el tratamiento es conforme con la evaluación de impacto relativa a la protección de datos, al menos cuando exista un cambio del riesgo que representen las operaciones de tratamiento.”

Es decir: “Al menos cuando haya un cambio en el riesgo…”

Pero el riesgo es una combinación de muchos factores: del tratamiento, de las amenazas, de las posibles vulnerabilidades etc.

Cuando cualquiera impacte en el NIVEL DE RIESGO en que estemos y lo haya hecho subir por encima del nivel de riesgo aceptable.

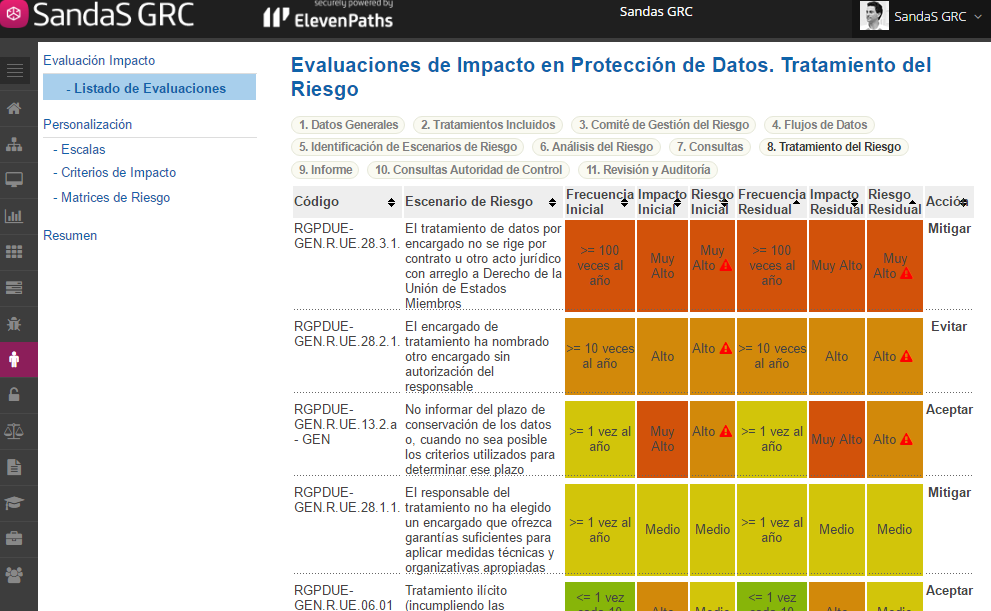

Una última reflexión: Y todo esto.. ¿ lo puedo hacer “a mano”?

Lo veo difícil. Se necesitan herramientas (software) de gestión en privacidad.

Y nosotros, en Govertis, utilizamos SandaS GRC

Fig. 1. EIPD. Tratamiento del Riesgo. SandaS GRC Privacidad versión RGPDUE @ElevenPaths

Expertos en Ciberseguridad, Privacidad, IT GRC y Cumplimiento Normativo unificando la perspectiva Legal y Tecnológica.