Aspectos TIC en la reforma de la LECRIM (Parte I)

| LA PROTECCIÓN DE DATOS EN LA REFORMA DE LA LECRIM

PARTE I

|

|

Eduard Chaveli Donet

- INTRODUCCIÓN

El presente artículo forma parte de una serie que pretende comentar algunos aspectos TIC destacables de la reciente reforma de la LECRIM que están relacionados con la protección de datos.

De todos es sabido que existe un proyecto de Reforma de lo que será un futuro nuevo código procesal penal que de momento ha quedado “aparcado”; Y también que se han tenido que poner “parches de urgencia” a la ya antiquísima LECRIM que no podía aguantar ya más las disfunciones existentes entre tan antiguo texto y la realidad. Y ello se ha operado a través de sendas leyes:

- Por un lado la Ley Orgánica 13/2015, de 5 de octubre, de modificación de la Ley de Enjuiciamiento Criminal para el fortalecimiento de las garantías procesales y la regulación de las medidas de investigación tecnológica

- Y por otro la Ley 41/2015, de 5 de octubre, de modificación de la Ley de Enjuiciamiento Criminal para la agilización de la justicia penal y el fortalecimiento de las garantías procesales.

- CONSIDERACIONES GENERALES: ESTRUCTURA DEL NUEVO TEXTO

La primera de las reflexiones que saltan a la luz a la vista de la reforma operada son las modificaciones en la estructura del nuevo texto propuesto.

Se modifica la rúbrica del Título VIII del Libro II. Si anteriormente se denominaba “De la entrada y registro en lugar cerrado, del de libros y papeles y de la detención y apertura de la correspondencia escrita y telegráfica” el nuevo pasa a titularse “De las medidas de investigación limitativas de los derechos reconocidos en el artículo 18 de la Constitución”. Como se ve de un título enumerativo se pasa a uno que pone el énfasis en aquello que es común a las medidas: que todas ellas pueden limitar los derechos reconocidos en el artículo 18 de la Constitución.

Aunque no hace falta recordar que el artículo 18 de la CE no sólo regula el derecho a la protección de datos sino otros derechos de la familia de la privacidad lo cierto es que en la práctica se refleja que “España es un país de mucha protección de datos”. Y ha sido la protección de datos y también otros derechos (como el secreto de las comunicaciones) los que están en la base de algunos de los aspectos reformados. Particularmente significativo ha sido por ejemplo la existencia de algunos criterios de la AEPD que han tenido que ser corregidos por los tribunales en materias con impacto en la investigación procesal (como sucede con la cesión dirección IP sobre lo que después comentaremos).

Y ello ha supuesto que fuese necesaria una solución por parte de la legislación adjetiva. Y esta ha sido a mi entender, por lo general y a pesar de la existencia de algún desliz muy garantista, como comprobaremos al analizar las concretas medidas.

Por lo que respecta a la estructura hay que decir que esta se basa en:

a) Por un lado la existencia de un nuevo Capítulo IV relativo a disposiciones comunes

b) Y, posteriormente, en diferentes capítulos se regulan las medidas concretas:

- Capítulo V. La interceptación de las comunicaciones telefónicas y telemáticas

- Sección 1ª Disposiciones generales

- Sección 2ª Incorporación al proceso de datos electrónicos de tráfico o asociados

- Sección 3ª Acceso a datos necesarios para la identificación de usuarios, terminales y dispositivos de conectividad

- Capítulo VI. Captación y grabación de comunicaciones orales mediante la utilización de dispositivos electrónicos

- Capítulo VII. Utilización de dispositivos técnicos de captación de imagen, de seguimiento y localización

- Capítulo VIII. Registro de dispositivos de almacenamiento masivo de información

- Capítulo IX. Registros remotos sobre equipos informáticos

- Capítulo X. Medidas de aseguramiento

Analizaremos a continuación en este artículo algunas de ellas.

La primera conclusión a la que llegamos es que ya la nueva estructura tiene en cuenta en la propia Ley los derechos del n sustantiva r tanto se mantiene una legislacil criterio jurisprudencial vigente y de los citados informes.

| 3. INTERCEPTACIÓN DE LAS COMUNICACIONES TELEFÓNICAS Y TELEMÁTICAS” |  |

En el Capítulo V dedicado a la “La interceptación de las comunicaciones telefónicas y telemáticas” junto con una sección dedicada a regular ciertas disposiciones generales se contemplan sendas medidas:

- La incorporación al proceso de datos electrónicos de tráfico o asociados

- Y el acceso a datos necesarios para la identificación de usuarios, terminales y dispositivos de conectividad

3.1. INCORPORACIÓN AL PROCESO DE DATOS ELECTRÓNICOS DE TRÁFICO O ASOCIADOS

Los aspectos más destacables de la reforma en este punto a mi entender son los siguientes:

a) Por un lado que se refuerza que requiere autorización judicial la incorporación al proceso de los datos que tengan los prestadores tanto por obligación legal como por motivos comerciales

b) Pero por otro que la base sustantiva de la retención se mantiene y esta es la Ley 25/2007, de 18 de octubre, de conservación de datos relativos a las comunicaciones electrónicas y a las redes públicas de comunicaciones.

El problema es que dicha “base” es insuficiente tanto por lo que se refiere a los sujetos obligados por dicha Ley a retener los datos como por los datos objeto de retención.

A ello hemos de añadir como es sabido que la sentencia del Tribunal de Justicia de 8 de abril de 2014, C-293/12 y C-594/12, Digital Rights Ireland, declaró inválida la Directiva 2006/24/CE del Parlamento Europeo y del Consejo, de 15 de marzo de 2006, sobre la conservación de datos generados o tratados en relación con la prestación de servicios de comunicaciones electrónicas de acceso público o de redes públicas de comunicaciones y por la que se modifica la Directiva 2002/58/CE.

Algunos de los argumentos que utilizaba la Sentencia eran los siguientes:

- Los datos a que se refiere (emisor y receptor de la llamada, localización, duración, fecha y hora, equipo utilizado…) ofrecen indicaciones muy precisas sobre la vida de los ciudadanos.

- Abarca todas las comunicaciones “sin que se establezca ninguna diferenciación, limitación o excepción en función del objetivo de lucha contra los delitos graves”.

- Existe una falta de definición de las causas que pueden llevar a las autoridades nacionales a acceder a los datos.

- Se trata de una obligación no sometida al control previo de un ente independiente.

- El plazo fijado es de entre 6 y 24 meses, sin que haya una distinción por tipo de delito ni otros “criterios objetivos” que garanticen que esa conservación se limite a lo estrictamente necesario.

- No se previene los riesgos de abuso en el acceso a esos datos ni contra la utilización por parte de terceros.

- Tampoco se garantiza la destrucción de los datos cuando culmina el periodo legal de retención.

La duda razonable a partir de lo anterior son los efectos que puede tener dicha Sentencia sobre las regulaciones nacionales. La consecuencia o mejor dicho “no consecuencia” jurídica está clara pero como bien indica DE MIGUEL ASENSIO (1)

“Teniendo en cuenta los derechos fundamentales afectados y la magnitud de la injerencia en los mismos, y aunque una actuación coordinada resulta sin duda deseable, corresponde al legislador español valorar el eventual impacto de las carencias puestas de relieve en la sentencia reseñada sobre el contenido de la Ley 25/2007, para, en su caso, proceder a la revisión de la legislación española sin necesidad de esperar a que el legislador de la Unión adopte medidas para subsanar la invalidez de la Directiva 2006/24/CE”.

Como vemos la reforma permite por tanto que se mantenga una legislación sustantiva tomada con pinzas.

3.2. ACCESO A LOS DATOS NECESARIOS PARA LA IDENTIFICACIÓN DE USUARIOS, TERMINALES Y DISPOSITIVOS DE CONECTIVIDAD

Estas medidas regulan la posible cesión de los operadores a la Policía judicial de dichos datos identificativos.

| A. IDENTIFICACIÓN MEDIANTE NÚMERO IP |  |

En relación con esta medida se ha producido una mejora, pues se ha eliminado la limitación que existía en anteriores textos que se refería sólo a ciertos delitos contemplados en el artículo 295 del mismo CP.

Por otro lado el artículo aclara legislativamente un tema histórico: la necesidad de autorización judicial para su comunicación.

Como decíamos se trata de un tema histórico. El problema se deriva de lo siguiente:

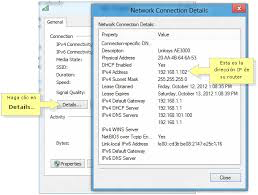

a) La IP es un dato de carácter personal.

A tal efecto podemos ver – entre otros – el informe “Cesión de la dirección IP a las Fuerzas y Cuerpos de Seguridad. Informe AEPD 213/2004” (2) que también recoge consideraciones de informes anteriores.

b) Consecuencia de ello es que “aplica” la normativa de protección de datos.

c) En aplicación de dicha legislación y si atendemos al concepto de cesión de datos (art. 5.1.c. RD 1720/2007: “Cesión o comunicación de datos: Tratamiento de datos que supone su revelación a una persona distinta del interesado”) habremos de concluir que la comunicación de datos a las fuerzas y cuerpos de seguridad (FYCS) es una cesión de datos.

d) A partir de ahí cabe plantearse a quien se pueden comunicar dichos datos y en concreto si se pueden comunicar a las FYCS.

El artículo 11.2. de la LOPD regula – entre los supuestos exceptuados de la necesidad de consentimiento para la cesión – el siguiente: a) “Cuando la cesión está autorizada en una ley”.

Asimismo el artículo 22.2 de la LOPD dispone:

“La recogida y tratamiento para fines policiales de datos de carácter personal por las Fuerzas y Cuerpos de Seguridad sin consentimiento de las personas afectadas están limitados a aquellos supuestos y categorías de datos que resulten necesarios para la prevención de un peligro real para la seguridad pública o para la represión de infracciones penales…”

Derivado de lo anterior la Doctrina de la AEPD era que sería posible dicha cesión “siempre y cuando se cumplan los requisitos, enumerados en informe de 16 de julio de 1999”, a saber:

“a) Que quede debidamente acreditado que la obtención de los datos resulta necesaria para la prevención de un peligro real y grave para la seguridad pública o para la represión de infracciones penales y que, tratándose de datos especialmente protegidos, sean absolutamente necesarios para los fines de una investigación concreta.

b) Que se trate de una petición concreta y específica, al no ser compatible con lo señalado anteriormente el ejercicio de solicitudes masivas de datos.

c) Que la petición se efectúe con la debida motivación, que acredite su relación con los supuestos que se han expuesto.

d) Que, en cumplimiento del artículo 20.4 de la LORTAD, los datos sean cancelados “cuando no sean necesarios para las averiguaciones que motivaron su almacenamiento”.

Pero la STS 247/2010 TS y acuerdo de pleno, ACUERDO del PLENO de la SALA NO JURISDICCIONAL de 23 de Febrero de 2010, han modificado dicho criterio al establecer que se requiere siempre autorización judicial para la cesión:

«Es necesaria la autorización judicial para que los operadores que prestan servicios de comunicaciones electrónicas o de redes públicas de comunicación cedan los datos generados o tratados con tal motivo. Por lo cual, el Mº Fiscal precisará de tal autorización para obtener de los operadores los datos conservados que se especifican en el art. 3 de la Ley 25/2007 de 18 de Octubre «.

Por tanto lo que ha hecho la reforma de la LECRIM en este punto es recoger este criterio jurisprudencial.

3.3. IDENTIFICACIÓN DE LOS TERMINALES MEDIANTE CAPTACIÓN DE CÓDIGOS DE IDENTIFICACIÓN DEL APARATO O SUS COMPONENTES

Si hablamos de códigos de identificación del aparato o sus componentes tenemos que hacer referencia al IMEI y el IMSI que designan un código de identificación único para cada dispositivo de telefonía móvil:

a) El IMEI es el International mobile station equipment identity o identidad internacional del equipamiento móvil. Identifica a cada terminal.

b) El IMSI por su parte es el International mobile subscriber identity o identidad internacional de abonado móvil es el identificador de la línea o servicio.

Hay que distinguir entre el acceso a los códigos en si mismo, la intervención de las comunicaciones y la identificación de los titulares.

A) ACCESO A LOS CÓDIGOS: Los agentes de Policía Judicial podrán valerse de artificios técnicos que permitan acceder al conocimiento de los códigos.

¿Cómo se accede?

Hay varias formas que tenemos de acceder a ellos. Por ejemplo para acceder al código IMEI:

No obstante hay que decir sobre estos códigos lo siguiente:

1) Por un lado que no identifican al usuario si no se asocian a otros datos en poder de las operadoras.

2) Que la jurisprudencia (SSTS 1115/2011, 79/2011, 249/2008 y 776/2008) ha establecido lo siguiente:

a) Por un lado la legitimidad de que la propia Policía los obtenga por sí misma y por sus medios técnicos pues con ellos se desconoce el número de teléfono, las llamadas e incluso las conversaciones.

b) Pero que, una vez obtenido, sí precisa la autorización judicial para que la operadora ceda los datos.

B) INTERVENCIÓN DE LAS COMUNICACIONES

La reforma de la LECRIM ha consolidado dicho criterio jurisprudencial mencionado de tal forma que la intervención de las comunicaciones una vez accedido al código requiere de autorización judicial.

C) IDENTIFICACIÓN DE LOS TITULARES

Respecto de la identificación de los titulares la solución que ha adoptado la LECRIM es la siguiente: Podrán solicitarlo directamente los agentes de policía y también el Ministerio Fiscal a los operadores de comunicaciones.

Ello a nuestro entender merece una crítica:

- Para que la identificación del IMSI o del IMEI pueda ser utilizada en la investigación es preciso que se ponga en relación con otros datos de los operadores de comunicaciones, para averiguar el número comercial de abonado y la identidad del usuario.

- Para obtener esa información el TS ha exigido autorización judicial porque ello sí que puede afectar a derechos fundamentales de la persona.

- A favor autorización necesaria el Consejo de Estado y también el Consejo Fiscal (3) cuya lectura recomiendo.

Por tanto en este punto en concreto la reforma de la LECRIM quizá no ha sido muy garantista y se ha apartado del criterio jurisprudencial vigente y de los citados informes.

BIBLIOGRAFÍA:

- Pedro De Miguel Asensio: ”La conservación de datos relativos a las comunicaciones electrónicas en la legislación europea y española”. http://pedrodemiguelasensio.blogspot.com.es/2014/04/la-conservacion-de-datos-relativo-las.html. 28 de abril de 2014.

- Https://www.agpd.es/portalwebAGPD/canaldocumentacion/informes_juridicos/telecomunicaciones/common/pdfs/2004-0213_Cesi-oo-n-de-la-direcci-oo-n-IP-a-las-Fuerzas-y-Cuerpos-de-Seguridad.pdf

- INFORME DEL CONSEJO FISCAL AL ANTEPROYECTO DE LEY ORGÁNICA DE MODIFICACIÓN DE LA LEY DE ENJUICIAMIENTO CRIMINAL PARA LA AGILIZACIÓN DE LA JUSTICIA PENAL, EL FORTALECIMIENTO DE LAS GARANTÍAS PROCESALES Y LA REGULACIÓN DE LAS MEDIDAS DE INVESTIGACIÓN TECNOLÓGICAS. http://pdfs.wke.es/2/2/7/8/pd0000102278.pdf

Expertos en Ciberseguridad, Privacidad, IT GRC y Cumplimiento Normativo unificando la perspectiva Legal y Tecnológica.