H (J) ACKE A LA SEGURIDAD DEL REY APPLE Inc.

Patricio (Patrick), Monreal Vilanova

Legal Advisor – Govertis

Los crímenes del islamismo radical cometidos en suelo norteamericano y europeo han originado, una vez más, que los gobiernos afectados interpreten, obren o articulen a la desesperada disposiciones que ayuden a la búsqueda de los presuntos homicidas, puesto que la ciudadanía precisa de una respuesta de la autoridad, contundente y rápida, ante los execrables hechos.

De nuevo, la discusión Seguridad (nacional o ciudadana) vs. Privacidad salta a la palestra. Pero, no me detendré en este artículo en manifestar, visceral o vehementemente, cuanto supone para los derechos fundamentales y libertades públicas, la adopción coercitiva de una serie de medidas intrusivas. Para esto, otros ilustres elocuentes opinaron/an[1] y “ensayaron/an”, apuntando la muerte de las libertades en un Estado democrático o de Derecho, consumándose así, el acuñado “liberticidio”.

El objetivo no es otro que dar a conocer ciertas consideraciones o fundamentaciones jurídicas, aplicadas en los países occidentales como EE.UU., Francia, España y Bélgica, para la adopción de medidas, en el ámbito de las TIC, en la lucha y persecución del terrorismo o crimen organizado.

Como punto de partida, sirva la polémica suscitada entre el FBI y Apple Inc., en la que, finalmente, el primero, sin llegar a celebrarse la vista programada, ha hecho – permítanme el burdo juego de palabras – un “hacke” (jaque) al considerado rey de la tecnología del siglo XXI. Así, la seguridad de Apple ha sido hackeada bajo la permisividad del Departamento de Justicia de EE.UU., pero veremos por qué.

Ante este hecho insólito y que esperemos no siente precedente, analizaré, jurídica y no pormenorizadamente, en base a qué se ha adoptado tal medida en EE.UU. y cómo se ha considerado y, en su caso, reglado, en Francia y España.

I. DEL DESENLACE DE LA POLÉMICA FBI vs. APPLE.

Según las últimas noticias, el Departamento de Justicia de Estados Unidos informó que la Federal Bureau of Investigation (en adelante, FBI) ha logrado, finalmente, acceder con éxito a los datos almacenados en el teléfono móvil Iphone 5, propiedad del autor del tiroteo de la ciudad de San Bernardino (California), sin la ayuda de la compañía Apple Inc., fabricante del dispositivo.

Sin entrar en todos y cada uno de los hechos suscitados desde el inicio de la polémica, sólo recogeré, de manera sucinta, los relevantes a estos efectos.

Apple Inc. se había opuesto a la orden judicial de proveer la “asistencia técnica razonable”, para acceder a los datos del dispositivo móvil, que podían resultar cruciales para las pesquisas de los investigadores federales.

El gigante tecnológico se negó y recurrió la decisión de la magistrada, a la espera de verse las caras en el Juzgado. Sin embargo, un día antes del esperado acontecimiento, en el que se dilucidaría un caso paradigmático de los derechos civiles en la era digital, National Security vs. Privacy, salta la noticia, una “tercera persona”[2] ajena al caso se había ofrecido a ayudar al FBI.

Ante esto, el FBI pidió al Juzgado una prórroga para verificar que el método ofrecido por el colaborador era eficaz y, tal y como se ha señalado, sin dar a conocer a qué datos han tenido acceso ni cuál ha sido dicho método, Apple Inc. se ha visto hackeada.

Pues bien, esta actuación del Departamento de Justicia de los Estados Unidos suscita infinidad de cuestiones, las cuales no podrán ser todas objeto de análisis y seguro generarán ríos de tinta y bytes próximamente.

Siendo esto un mero aperitivo de futuras disertaciones, en este caso me centraré en la cuestión que para mí denota mayor perplejidad y deja a uno totalmente atónito, ¿Cuál es el alcance de la disposición/es que habilita/n a la autoridad norteamericana a hackear por sí o, en este caso, por un tercero, un sistema ideado por una compañía privada, el cual ha sido creado no para delinquir, sino como un medio de comunicación e información, dadas las propiedades tecnológicas de un smarthphone ?

El susodicho dispositivo cuenta con un sistema operativo móvil creado por la propia compañía, en concreto, el iOS 9. Desde el sistema operativo móvil iOS 8 o versiones posteriores, todos los dispositivos de Apple, como mensajes de texto y fotografías, están automáticamente encriptados.

Para acceder a los datos se precisa un código de cuatro cifras y si se introduce de manera equivocada 10 veces, el sistema borrará todos los datos. Ante esto, la jueza de Riverside (California) solicitó a Apple Inc. que el FBI pudiera introducir un número ilimitado de contraseñas para desbloquear el dispositivo.

Asimismo, instó para que los investigadores pudieran implementar diferentes combinaciones de códigos (10.000) rápidamente, pues de otra forma sería necesario más de cinco años para aplicar toda la combinatoria.

Según manifestó Apple Inc. a la magistrada, ni siquiera la propia compañía tiene acceso a la información de los usuarios.

De este modo, no ha quedado otra solución que emplear la fuerza bruta o, dicho de otro modo, una exhaustive key search.

Pero, yendo a la cuestión, esta actuación se ha amparado en una interpretación amplia de la ley federal All Writs Act (AWA) de 1789 [28 U.S.C. § 1651(a) (2000)], no siendo la primera vez que los Tribunales federales de los Estados Unidos han motivado una injerencia de estas características[3] arreglo a dicha Ley.

La aplicación de la AWA, requiere el cumplimiento de cuatro condiciones[4]:

- La ausencia de alternativa de otros recursos. El acto sólo es aplicable cuando otras herramientas judiciales no están disponibles.

- La ley autoriza escritos en auxilio de jurisdicción, pero en sí mismo no crea ninguna jurisdicción federal.

- Necesaria o apropiada en auxilio de jurisdicción. El recurso debe ser necesario o apropiada para el caso particular.

- Usos y principios del derecho. Los tribunales deberán dictar los autos «conforme a los usos y principios de la ley.»

Cabe decir que Apple Inc. había cumplido, previamente, con las órdenes judiciales emitidas bajo la AWA en, al menos, 70 casos anteriores, según se manifestó en el fallo del juez federal de James Orenstein, de 29 de febrero de 2016.

Así, frente a la apreciación de la magistrada Sheri Pym de Riverside (California), el juez J. Orenstein de Nueva York emitió, recientemente, una orden denegando la solicitud del gobierno para descifrar un iPhone, que pretendía ser un elemento de prueba[5].

Sin embargo, existen diferencias fundamentales entre el caso de Nueva York y el caso de San Bernardino:

- El caso de Nueva York implica un iPhone que se ejecuta en una versión anterior del sistema operativo iOS, que Apple puede desbloquear técnicamente.

- En el caso de San Bernardino, el iPhone en cuestión está instalada la última versión, iOS 9, que Apple dice que no es capaz de desbloquear.

En cualquier caso, J. Orenstein escribió en su decisión de que el gobierno no cumplía con los requisitos de la AWA, en parte porque la petición a Apple Inc. para desbloquear el iPhone impondría una carga excesiva para esta compañía. Y añade que, con esto, el gobierno tiene la clara intención de utilizar la AWA para buscar el desbloqueo de otros teléfonos móviles.

J. Orenstein dictaminó que la AWA no se aplica porque el Congreso aprobó una ley federal, Communications Assistance for Law Enforcement Act of 1992 (CALEA)[6], que supondría una excepción para las empresas como Apple Inc.

No obstante, el Departamento de Justicia ha sostenido, en contra de Apple Inc., que CALEA no se aplica a estos casos, que implican «los datos en reposo y no en tránsito o movimiento»; una distinción importante para determinar si se aplica CALEA, la cual se ha disipado, pues el FBI ha actuado antes de dilucidarse. Además, el Departamento de Justicia señala que CALEA no altera la autoridad concedida a los Tribunales en virtud de la AWA.

Con el fallo emitido por J. Orenstein, la abogada de la Unión de Libertades Civiles de Estados Unidos [American Civil Liberties Union o ACLU] que está del lado de Apple, denunció, antes de la apertura del dispositivo, que la actuación a llevar a cabo en el caso de San Bernardino no era conforme a Ley.

En apoyo de Apple Inc. están también Google, Whatsapp, Twitter, Facebook y otras muchas empresas tecnológicas.

Casualmente, tras haberse puesto en entredicho la privacidad de la mensajería de Whatsapp, la compañía ha decidido blindar los chats, de manera que adopta un cifrado “end to end”, en el que ahora nadie podrá espiar las conversaciones. Ni siquiera la propia compañía. Sólo el emisor y el receptor sabrán qué hablan o las fotos que intercambian.

Según un comunicado del Presidente Ejecutivo de la compañía, Jan Koum, manifiesta la defensa de la Ley, pero “hay que proteger las comunicaciones de los «abusos por parte de los criminales cibernéticos, hackers» y estados delincuentes”.

Añade que “El cifrado completo de extremo a extremo representa el futuro de la comunicación personal. El deseo de proteger las comunicaciones privadas de las personas es una de las creencias fundamentales que tenemos a WhatsApp, y para mí, se trata de un tema personal. Crecí en la URSS durante el régimen comunista y el hecho de que las personas no pudieran hablar libremente fue una de las razones por las que mi familia se trasladó a EE.UU.”

Por supuesto, la medida era necesaria, pero, ante una investigación de hechos terroristas ¿estará Whatsapp en disposición de descifrar o desencriptar las comunicaciones pertinentes en unas pesquisas? Dado el apoyo manifestado a Apple ¿dirá también que no puede realizar el descifrado? ¿Permitirá que el FBI o terceros, bajo anuencia judicial, lleven a término esta operación?. En fin, este debate termina de empezar y la “partida de ajedrez”, entre autoridades frente a los fabricantes y operadores, todavía está abierta, a pesar del “h(j)acke” a Apple».

Volviendo al hilo del caso Apple, con la decisión del Departamento de Justicia de Estados Unidos para el caso de San Bernardino, ha admitido una exhaustive key search , a priori, de manera lícita. Si bien, auguró que esta polémica no se ha zanjado y obligará necesariamente al gobierno estadounidense a articular mejor la legislación aplicable, sobre todo, en relación al qué, cómo y cuándo. En estos momentos, se encuentran con una carente precisión legislativa y falta de sintonía en los autos judiciales.

Por último, de acuerdo al argot y a mí parecer, el hacking cometido puede ser considerado ético o blanco. Entiendo que, ante la falta de recursos, arguyendo la AWA, se haya tenido que recurrir a la fuerza bruta suministrada por la genialidad de un tercero.

Con la tónica de este artículo, no entraré en toda la disertación realizada por la doctrina[7] y jurisprudencia[8] española, acerca de la consideración de hacking ético o malicioso (cracker).

En una aplicación del sentido común, acuñamos el calificativo de “ético”, puesto que se ha hecho bajo la anuencia de las autoridades y para la investigación de actos terroristas.

Pero, cuanto nos puede causar pavor y estupor, poniendo en entredicho el término “ético” es que el Departamento de Justicia de EE.UU. ahora está provisto de un software u otro mecanismo que, cual llave maestra, presuntamente permitiría abrir otros terminales o dispositivos de la marca de la manzana. Tal y como manifestó el líder de Apple, Tim Cook, «Que no os engañen; nos han pedido que le pongamos al iPhone una puerta trasera»… asegura que no quieren «desbloquear el teléfono sino que les diseñen una puerta trasera para su sistema operativo.”

Ante esto, la ciudadanía norteamericana tiene ahora un gran temor a que el “hackeo” pueda efectuarse en la investigación o instrucción de otros hechos constitutivos de delitos menores o de infracciones administrativas. La misma compañía Apple Inc. manifiesta que “En las manos equivocadas, ese software tendría el potencial de desbloquear cualquier iPhone que esté en posesión física de otra persona”.

Obviamente, las voces gubernamentales manifestarán que, en absoluto, se utilizará este instrumento desbloqueador o, en su caso, “puerta trasera”, para otros menesteres. Pero, la voz escéptica de E. Snowden está yacente en gran parte de la ciudadanía, no sólo americana.

Con esta, para mí, tropelía del Departamento de Justicia de los EE.UU. se levantan, una vez más, los aires huracanados de aquella primera ley federal, arrolladora de derechos fundamentales y libertades públicas, la USA Patriot Act[9].

II. DE LA PRETENSIÓN DE LA ASAMBLEA NACIONAL FRANCESA.

Visto cuanto acontece al otro lado del atlántico, el gobierno francés se ha apresurado en articular unas disposiciones dentro del ordenamiento jurídico, a fin de tener el amparo legal suficiente para realizar este tipo de actuaciones.

Los investigadores franceses se están enfrentando a los mismos retos que sus homólogos estadounidenses y están teniendo serias dificultades en el esclarecimiento de los atentados terroristas, a pesar de los avances en las detenciones de presuntos implicados. Al no lograr descifrar datos de los teléfonos móviles hallados o incautados, que podrían arrojar información sobre la relación de los autores de la matanza, cómplices y los preparativos para coordinar los ataques, el Ministro de Interior francés, Bernard Cazenueve, ha llegado a manifestar, para la CNN en Washigton, que “las empresas de tecnología dificultan que Francia pueda evitar nuevos ataques terroristas”.

Los diputados republicanos Eric Ciotti y Yan Galut apuntaron sendas enmiendas para coaccionar a los gigantes de la informática a cooperar con la justicia francesa en investigaciones de terrorismo, bajo pena de incurrir en sanciones financieras y comerciales.

Finalmente, el Asamblea Nacional de Francia, el 23 de febrero de 2016, ha adoptado la Enmienda Nº 90, presentada por los republicanos en grupo, la cual modifica el Código de Procedimiento Penal francés y cuyo objeto es “fortalecer la capacidad del sistema judicial mediante el aumento de las sanciones por negarse a cooperar con la ley, cuando esta negativa suponga una oposición, por parte de los fabricantes de los medios criptológicos, a las investigaciones sobre crímenes y delitos de terrorismo, cuyo descifrado se requiere para la investigación”.

Con esto, el Código Procesal Penal se modifica a los efectos de incluir un aumento de penas privativas de libertad y sanciones económicas, para quienes se nieguen a cooperar con una investigación policial[10], a fin de aportar documentos útiles para la investigación, incluidos los procedentes de un sistema informático o de un tratamiento de datos personales.

Y, en particular, al artículo 230-1[11] se añadirá un párrafo de la siguiente manera:

«El hecho de que una empresa privada se negase a comunicar a la autoridad judicial, en investigación de delitos de terrorismo o delitos definidos en el Capítulo 1 del Título II del Libro IV del Código Penal, los datos protegidos por medio de encriptación, se castigará con cinco años de prisión y 350.000 €. «

Con esto, los fabricantes y operadores T.I.C. están obligados a cooperar en la desencriptación o descifrado que hubieren aplicado en productos o servicios.

En todo caso, cabe decir que el artículo 434-15-2 del Código Penal francés ya establece que la negativa a comunicar a las autoridades la clave de cifrado de un medio criptológico, que haya sido utilizado para preparar, facilitar o cometer un delito, se castiga con una pena de 3 años de prisión y 45.000€ de multa. Esta sanción puede ser agravada con hasta 5 años de prisión y 75.000 € de multa, si dicha información fuera para la prevención de un delito.

Añadir también, que la Ley de Inteligencia francesa, de 24 de junio de 2015 – de manera semejante a la citada ley estadounidense CALEA – legaliza la instalación en los servidores de los proveedores de acceso a Internet las famosas “cajas negras”, que permiten “aspirar”, en tiempo real, el conjunto de datos de los usuarios.

En definitiva, no entraré en mayor análisis, sólo queriendo significar que Francia ha adoptado, legislativamente, similares medidas a las aplicadas por EE.UU., para la lucha contra el terrorismo y crimen organizado, pero yendo más allá. Así, arreglo a la última medida pretendida por el Estado francés, Apple Inc. podría ser castigada.

No obstante, a mi entender, esta obligación impuesta a los fabricantes y operadores puede resultar ineficaz, dado que las grandes compañías norteamericanas y asiáticas, acaparadoras de la mayor parte del mercado, podrán escudarse en una aplicación territorial de la legislación. Es aquí donde se precisará la cooperación y coordinación, judicial y policial, anhelada y propugnada por la clase política.

III. DE LA RESPUESTA EN EL ORDENAMIENTO JURÍDICO ESPAÑOL.

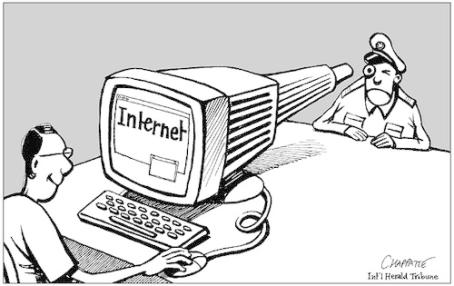

Imagen de Chappate[12], publicada en el International Herald Tribune

Imagen de Chappate[12], publicada en el International Herald Tribune

En el panorama nacional, para ver cuál sería la respuesta dentro del ordenamiento al supuesto acontecido en EE.UU., atenderemos a las siguientes disposiciones del ordenamiento jurídico:

Por un lado, la Ley 9/2014, de 9 de mayo, General de Telecomunicaciones introdujo en la última modificación las siguientes consignas:

- Artículo 39.11 Secreto de las comunicaciones

<< En el caso de que los sujetos obligados apliquen a las comunicaciones objeto de interceptación legal algún procedimiento de compresión, cifrado, digitalización o cualquier otro tipo de codificación, deberán entregar aquellas desprovistas de los efectos de tales procedimientos, siempre que sean reversibles. Las comunicaciones interceptadas deben proveerse al centro de recepción de las interceptaciones con una calidad no inferior a la que obtiene el destinatario de la comunicación >>

En el caso de Apple, no podía satisfacerse pues, arreglo a la información transmitida por la compañía, podemos entender que era irreversible el cifrado.

- Artículo 43. Cifrado en las redes y servicios de comunicaciones electrónicas.

<<1. Cualquier tipo de información que se transmita por redes de comunicaciones electrónicas podrá ser protegida mediante procedimientos de cifrado.

2. El cifrado es un instrumento de seguridad de la información. Entre sus condiciones de uso, cuando se utilice para proteger la confidencialidad de la información, se podrá imponer la obligación de facilitar a un órgano de la Administración General del Estado o a un organismo público, los algoritmos o cualquier procedimiento de cifrado utilizado, así como la obligación de facilitar sin coste alguno los aparatos de cifra a efectos de su control de acuerdo con la normativa vigente.>>

Trayendo el caso de Apple a territorio español, nuestro Centro Nacional de Inteligencia (CNI)[13], podría imponer la obligación de facilitar “los algoritmos o cualquier procedimiento de cifrado utilizado, así como la obligación de facilitar sin coste alguno los aparatos de cifra a efectos de su control de acuerdo con la normativa vigente”.

Esta normativa vigente, la podremos encontrar, entre otros, en las disposiciones introducidas por la Ley Orgánica 13/2015, de 5 de octubre, de modificación de la Ley de Enjuiciamiento Criminal para el fortalecimiento de las garantías procesales y la regulación de las medidas de investigación tecnológica.

En particular, sólo señalaré las disposiciones relativas a las siguientes actuaciones (el subrayado es mío):

- Acceso a los datos necesarios para la identificación de usuarios, terminales y dispositivos de conectividad

Artículo 588 ter l. Identificación de los terminales mediante captación de códigos de identificación del aparato o de sus componentes.

<< 1. Siempre que en el marco de una investigación no hubiera sido posible obtener un determinado número de abonado y este resulte indispensable a los fines de la investigación, los agentes de Policía Judicial podrán valerse de artificios técnicos que permitan acceder al conocimiento de los códigos de identificación o etiquetas técnicas del aparato de telecomunicación o de alguno de sus componentes, tales como la numeración IMSI o IMEI y, en general, de cualquier medio técnico que, de acuerdo con el estado de la tecnología, sea apto para identificar el equipo de comunicación utilizado o la tarjeta utilizada para acceder a la red de telecomunicaciones.

2. Una vez obtenidos los códigos que permiten la identificación del aparato o de alguno de sus componentes, los agentes de la Policía Judicial podrán solicitar del juez competente la intervención de las comunicaciones en los términos establecidos en el artículo 588 ter d. La solicitud habrá de poner en conocimiento del órgano jurisdiccional la utilización de los artificios a que se refiere el apartado anterior.

El tribunal dictará resolución motivada concediendo o denegando la solicitud de intervención en el plazo establecido en el artículo 588 bis c.>>

- Registro de dispositivos de almacenamiento masivo de información.

Artículo 588 sexies c Autorización judicial

<<4. En los casos de urgencia en que se aprecie un interés constitucional legítimo que haga imprescindible la medida prevista en los apartados anteriores de este artículo, la Policía Judicial podrá llevar a cabo el examen directo de los datos contenidos en el dispositivo incautado, comunicándolo inmediatamente, y en todo caso dentro del plazo máximo de veinticuatro horas, por escrito motivado al juez competente, haciendo constar las razones que justificaron la adopción de la medida, la actuación realizada, la forma en que se ha efectuado y su resultado. El juez competente, también de forma motivada, revocará o confirmará tal actuación en un plazo máximo de 72 horas desde que fue ordenada la medida.

5.Las autoridades y agentes encargados de la investigación podrán ordenar a cualquier persona que conozca el funcionamiento del sistema informático o las medidas aplicadas para proteger los datos informáticos contenidos en el mismo que facilite la información que resulte necesaria, siempre que de ello no derive una carga desproporcionada para el afectado, bajo apercibimiento de incurrir en delito de desobediencia.

Esta disposición no será aplicable al investigado o encausado, a las personas que están dispensadas de la obligación de declarar por razón de parentesco y a aquellas que, de conformidad con el artículo 416.2, no pueden declarar en virtud del secreto profesional.>>

- Registros remotos sobre equipos informáticos.

Artículo 588 septies b Deber de colaboración

<<1. Los prestadores de servicios y personas señaladas en el artículo 588 ter e y los titulares o responsables del sistema informático o base de datos objeto del registro están obligados a facilitar a los agentes investigadores la colaboración precisa para la práctica de la medida y el acceso al sistema. Asimismo, están obligados a facilitar la asistencia necesaria para que los datos e información recogidos puedan ser objeto de examen y visualización.

2. Las autoridades y los agentes encargados de la investigación podrán ordenar a cualquier persona que conozca el funcionamiento del sistema informático o las medidas aplicadas para proteger los datos informáticos contenidos en el mismo que facilite la información que resulte necesaria para el buen fin de la diligencia.

Esta disposición no será aplicable al investigado o encausado, a las personas que están dispensadas de la obligación de declarar por razón de parentesco, y a aquellas que, de conformidad con el artículo 416.2, no pueden declarar en virtud del secreto profesional.

3. Los sujetos requeridos para prestar colaboración tendrán la obligación de guardar secreto acerca de las actividades requeridas por las autoridades.

4. Los sujetos mencionados en los apartados 1 y 2 de este artículo quedarán sujetos a la responsabilidad regulada en el apartado 3 del artículo 588 ter e[14].>>

Como se habrá podido observar, el legislador español, a diferencia del estadounidense y francés, ha previsto tales medidas, pero, a mí parecer, con una regulación más garante, precisa y clara[15], que resta márgenes de interpretación y aplicación abusivas de la Ley.

Conforme a dicha regulación, entenderíamos, en este caso, que Apple Inc. estaría obligada a la colaboración, sino podría incurrir en un delito de desobediencia[16], cuya sanción es, ostensiblemente, inferior al castigo pretendido por la legislación francesa, que impone, a mí parecer, los desmesurados cinco años de prisión y 350.000 € de multa.

Dado que Apple Inc. no ha negado dicha colaboración, sino que no podía dar la solución al problema, en base a la legislación española, las autoridades y los agentes encargados de la investigación “podrán valerse de artificios técnicos que permitan acceder al conocimiento de los códigos de identificación o etiquetas técnicas del aparato de telecomunicación o de alguno de sus componentes”.

Por tanto, el FBI estaría habilitado legalmente al acceso. Si bien, en realidad, el FBI no se ha valido por sí mismo, sino con la ayuda de un tercero. A mí entender, podría admitirse dicha colaboración o ayuda, aunque no esté expresamente recogido así en la Ley (está regulado, en el mero sentido de que “podrán valerse” de “artificios” o “medios”, “técnicos”).

En todo caso, al igual que se obligaría a Apple Inc. a guardar secreto acerca de las actividades requeridas por las autoridades, también sería exigible a dicho tercero, colaborador.

IV. DE LAS DEFICIENCIAS DE BÉLGICA.

Yéndonos al escenario de los lamentables hechos acontecidos en Bruselas, tal y como se habrá podido leer o escuchar en los medios, la falta de competencia, inoperancia o ineficiencia del gobierno y agentes policiales e inteligencia, está siendo notable.

En este caso, a diferencia de los países anteriores, Bélgica se ha encontrado desprovista de medios o recursos de toda índole para hacer frente a unos hechos de esta magnitud.

Sólo ciñéndonos a las medidas legales, basta con decir la deficiente y convertida en anecdótica, prevista en el Código Penal belga, que establece que no puede haber redadas, detenciones y operaciones entre las 21.00 y las 05.00 salvo «delito flagrante o incendio». Por lo que la Policía esperó y actuó pasado el mediodía, cuando obtuvo una orden judicial. El ahora detenido Abdeslam, ya no estaba allí.

Por tanto, Bélgica tiene mucho que hacer en la lucha contra el terrorismo y crimen organizado, para equipararse a estos países occidentales, que han sufrido también la barbarie.

Todo ahora es crítica al gobierno belga pero, quizás, no nos estemos dando cuenta de una cosa y es que, a diferencia de los otros países, no haya anunciado, como hicieran éstos, la aprobación inminente de las leyes que rediman o mitiguen la situación actual.

Tal vez, el hecho de considerarse un país en el que los derechos y libertades han estado por encima de todo, se han visto menos amenazados y están en buena salvaguarda ¿hará que las medidas legales sean menos intrusivas y exigentes? Por el momento, encontramos en seno parlamentario un “Proyecto de ley sobre la recopilación y conservación de datos en el sector de las comunicaciones electrónicas”[17].

Bueno, esperemos que cuanto se adopte en Bélgica se asemeje más a la regulación hecha por el legislador español – que, por supuesto, también podría ser sometido a crítica, pero no es el objeto del presente – y se distancie del modo de actuar de los estadounidenses y franceses, aunque la reprimenda de estos últimos, me parece que influenciará en el modo de actuar.

[1] Ejemplo, “Criminalización de Internet en Francia”, por Jean-Claude Paye. Red Voltaire Bruselas (Bélgica), 26 de septiembre de 2015. Sociólogo. Último libro publicado en español: El Final Del Estado De Derecho: La Lucha Antiterrorista: Del Estado De Excepción A La Dictadura, (Argitaletxea Hiru, 2008). Último libro publicado en inglés: Global War on Liberty (Telos Press, 2007)

[2] Supuestamente, ha sido John McAfee, fundador de la compañía con el mismo nombre y experto en ciberseguridad, pues se había ofrecido al FBI a desencriptar la información del iPhone. En un editorial publicado en el Business Insider el propio McAfee dijo: «Aquí está mi oferta. Yo, de forma gratuita, me ofrezco a descifrar la información del teléfono junto a mi equipo. Vamos a utilizar principalmente la ingeniería social, y nos llevará unas tres semanas». Asimismo, prometió comerse su zapato en el programa televisivo de Neil Cavuto, si no conseguía tener acceso a la información del teléfono.

[3] El 31 de octubre de 2014, un tribunal federal de Nueva York autorizó una orden dirigir un fabricante de teléfonos móviles, cuya identidad no fue revelada, para asistir a una investigación de fraude de tarjetas de crédito sin pasar por pantalla de la contraseña de un teléfono. «In Re Order Requiring [XXX], Inc. to Assist in the Execution of a Search Warrant … by Unlocking a Cell Phone». Google Scholar. United States District Court, S.D. New York. Retrieved February 29, 2016.

[4] Portnoi, D. D. (March 19, 2009). «Resorting to Extraordinary Writs: How the All Writs Act Rises to Fill the Gaps in the Rights of Enemy Combatants» (PDF). New York University Law Review: 293–322. Retrieved February 17, 2016.

[5] Fallo del Juez James Orenstein» . The New York Times . 29 de de febrero de 2016.

[6] CALEA es una Ley federal de los Estados Unidos escuchas telefónicas ley aprobada en 1994, durante la presidencia de Bill Clinton (Pub. L. Nº 103-414, 108 Stat. 4279, codificada en 47 USC 1001-1010). El propósito de CALEA es mejorar la capacidad de los organismos encargados de hacer cumplir la ley para llevar a cabo la vigilancia telefónica, al exigir que los operadores de telecomunicaciones y fabricantes de equipos de telecomunicaciones modifiquen y diseñen sus equipos, instalaciones y servicios para garantizar capacidades de vigilancia, de modo que permite a las agencias federales escuchas telefónicas. Más adelante, se ha ido ampliando para abarcar a Internet de banda ancha y el tráfico de Voz IP.

[7] Vid. Revista Penal, n.º22. – Julio 2008. Vías para la tipificación del acceso ilegal a los sistemas informáticos. Matellanes Rodríguez, Nuria. Profesora de Derecho. Penal de la Universidad de Salamanca

[8] Entre otras: Juzgado de Instrucción nº 2 de Lorca Procedimiento Abreviado 1527/99; Sentencia Juzgado de lo Penal Extremadura, Badajoz, núm. 42/2006 (Núm. 2) (ARP 2006\193), de 15 febrero Jurisdicción: Penal Procedimiento abreviado núm. 332/2005. Ponente: Emilio Francisco Serrano Molera; Sentencia Tribunal Supremo, 19/06/2006. Ponente: Perfecto Agustín Andrés Ibáñez.

[9] El título oficial de la USA PATRIOT Act de 2001 es «Uniting and Strengthening America by Providing Appropriate Tools Required to Intercept and Obstruct Terrorism (Unión y fortalecimiento de América por los instrumentos adecuados y necesarios para interceptar y obstruir el terrorismo). Fue promulgada por el presidente George W. Bush el 26 de octubre de 2001, tras los atentados del 11-S.

[10] Artículos 60-1 y 60-2 Código Procesal Penal.

[11] Artículo 230-1 << Sin perjuicio de las disposiciones de los artículos 60, 77-1 y 156, cuando aparezca que los datos conocidos u obtenidos en el curso de la investigación o de la instrucción han sido objeto de operaciones de manipulación que impidieran acceder a las informaciones que contienen o entenderlas, el fiscal, el órgano encargado de la instrucción o el órgano encargado del enjuiciamiento encargados del asunto podrán designar a cualquier persona física o jurídica cualificada, con vistas a efectuar las operaciones técnicas que permitan obtener la versión neta de dichas informaciones así como, en el caso de que un medio de criptología hubiera sido utilizado, la clave secreta para descifrarlo, si ésta fuera necesaria. Si la persona así designada es una persona jurídica, su representante legal someterá al acuerdo del fiscal o del órgano encargado del asunto el nombre de la o de las personas físicas que, en su seno y en su nombre, efectuarán las operaciones técnicas mencionadas en el primer párrafo. Salvo si estuvieran inscritas en una de las listas previstas en el artículo 157, las personas designadas de esta manera prestarán, por escrito, el juramento previsto en el primer párrafo del artículo 160. Si la pena incurrida fuera igual o superior a dos años de prisión y las necesidades de la investigación o de la instrucción lo exigieran, el fiscal, el órgano encargado de la instrucción o el órgano encargado del enjuiciamiento encargados del asunto podrán ordenar actuar a cargo del Estado sometiéndolo al secreto de la defensa nacional según las formas previstas en el presente capítulo >>

[12] Patrick Chappatte (conocido simplemente como Chappate , nacido en 1967 en Karachi , Pakistán ) es un libanés – Suiza dibujante que dibuja por Le Temps , Neue Zürcher Zeitung (edición del domingo) y el International New York Times.

[13] Organismo público responsable de facilitar al Presidente del Gobierno y al Gobierno de la Nación las informaciones, análisis, estudios o propuestas que permitan prevenir y evitar cualquier peligro, amenaza o agresión contra la independencia o integridad territorial de España, los intereses nacionales y la estabilidad del Estado de derecho y sus instituciones. (Art. 1 Ley 11/2002)

[14] Artículo 588 ter << 3. Los sujetos obligados que incumplieren los anteriores deberes podrán incurrir en delito de desobediencia >>

[15] Exposición de Motivos Ley Orgánica 13/2015, de 5 de octubre, << La ley pretende acabar con otro vacío normativo. Se trata del registro de dispositivos informáticos de almacenamiento masivo y el registro remoto de equipos informáticos. Respecto del primero de ellos, la reforma descarta cualquier duda acerca de que esos instrumentos de comunicación y, en su caso, almacenamiento de información son algo más que simples piezas de convicción. De ahí la exigente regulación respecto del acceso a su contenido…>>

[16] Artículo 556.1 Código Penal << Serán castigados con la pena de prisión de tres meses a un año o multa de seis a dieciocho meses, los que, sin estar comprendidos en el artículo 550, resistieren o desobedecieren gravemente a la autoridad o sus agentes en el ejercicio de sus funciones, o al personal de seguridad privada, debidamente identificado, que desarrolle actividades de seguridad privada en cooperación y bajo el mando de las Fuerzas y Cuerpos de Seguridad >>

[17] Document parlementaire 54K1567 – Projet de loi relatif à la collecte et à la conservation des données dans le secteur des communications électroniques.

Expertos en Ciberseguridad, Privacidad, IT GRC y Cumplimiento Normativo unificando la perspectiva Legal y Tecnológica.